Proofpoint از جاش میلر بابت تحقیقات اولیه او در مورد UNK_SmudgedSerpent و مشارکتش در این گزارش سپاسگزار است.

یافتههای کلیدی

- بین ژوئن و اوت ۲۰۲۵، Proofpoint ردیابی یک عامل تهدید ناشناخته قبلی به نام UNK_SmudgedSerpent را آغاز کرد که دانشگاهیان و کارشناسان سیاست خارجی را هدف قرار میداد.

- UNK_SmudgedSerpent از تلههای سیاسی داخلی، از جمله تغییرات اجتماعی در ایران و تحقیق در مورد نظامیسازی سپاه پاسداران انقلاب اسلامی، استفاده کرد.

- UNK_SmudgedSerpent از شروعکنندههای گفتگوی بیضرر، زیرساخت با تم سلامت، جعل میزبانی فایل OnlyOffice، و ابزارهای مدیریت و نظارت از راه دور (RMM) بهره برد.

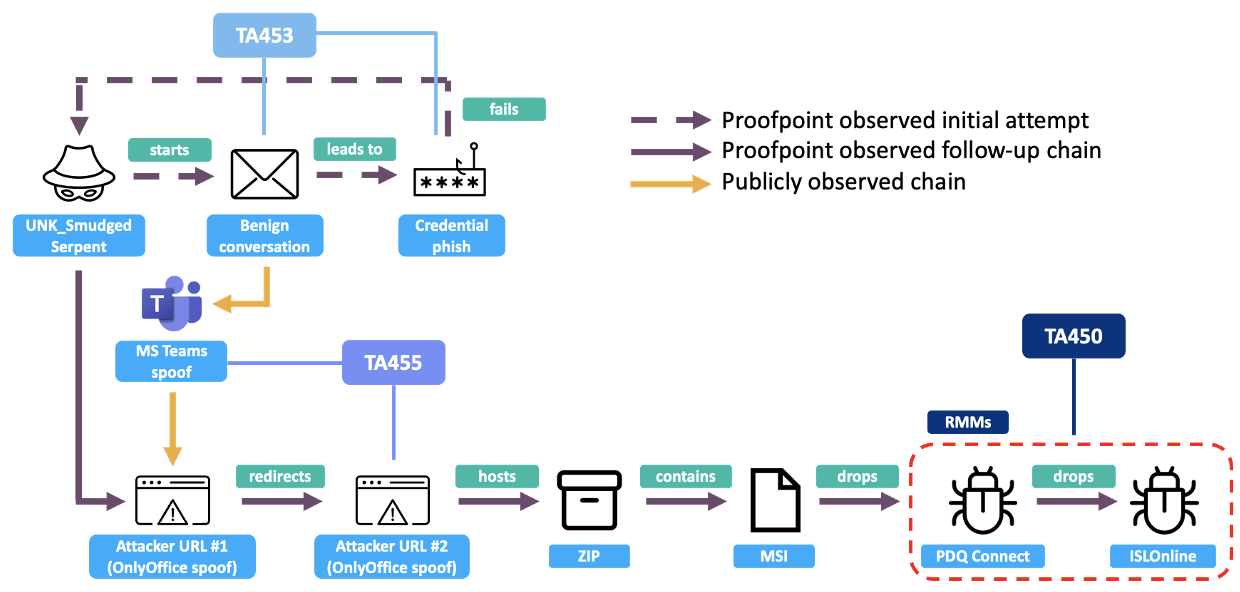

- در طول تحقیقات، UNK_SmudgedSerpent تاکتیکهایی مشابه چندین عامل ایرانی را به نمایش گذاشت: TA455 (C5 Agent, Smoke Sandstorm)، TA453 (Charming Kitten, Mint Sandstorm)، و TA450 (MuddyWater, Mango Sandstorm).

- همپوشانی TTPها (تاکتیکها، تکنیکها و رویهها) مانع از انتساب با اطمینان بالا میشود، اما چندین فرضیه میتواند ماهیت رابطه بین UNK_SmudgedSerpent و سایر گروههای ایرانی را توضیح دهد.

مرور کلی

در ماه ژوئن، تیم تحقیقاتی تهدیدات Proofpoint بررسی یک ایمیل بیضرر را که درباره عدم قطعیت اقتصادی و ناآرامیهای سیاسی داخلی در ایران صحبت میکرد، آغاز کرد. اگرچه این فعالیت همزمان با تشدید درگیری ایران و اسرائیل بود، هیچ نشانهای مبنی بر ارتباط مستقیم فعالیت مشاهده شده با حملات اسرائیل به تأسیسات هستهای ایران یا اقدامات ایران در پاسخ به آنها وجود نداشت.

تحلیل اولیه فعالیت، همپوشانی تاکتیکها، تکنیکها و رویهها (TTP) با چندین گروه مرتبط با ایران، از جمله TA455 (C5 Agent, Smoke Sandstorm)، TA453 (Mint Sandstorm, Charming Kitten)، و TA450 (MuddyWater, Mango Sandstorm) را نشان داد. با توجه به عدم وجود پیوندهای با اطمینان بالا به هیچ گروه تهدید ثابت شدهای، این فعالیت را به عنوان یک خوشه موقت به نام UNK_SmudgedSerpent طبقهبندی کردیم.

زنجیره آلودگی با یک مکالمه بیضرر آغاز شد، سپس تبادل ایمیل و تلاش برای سرقت اعتبارنامه. پس از این تلاش اولیه برای سرقت اعتبارنامه، UNK_SmudgedSerpent به انجام فعالیتهای فیشینگ در همان رشته ایمیل با یک هدف خاص ادامه داد و متعاقباً یک URL را تحویل داد که یک فایل آرشیو با یک MSI (نصبکننده مایکروسافت) را میزبانی میکرد که بارهای مخرب RMM (مدیریت و نظارت از راه دور) را بارگذاری میکرد.

ارتباطات ایرانی

سرنخهای اولیه TA453

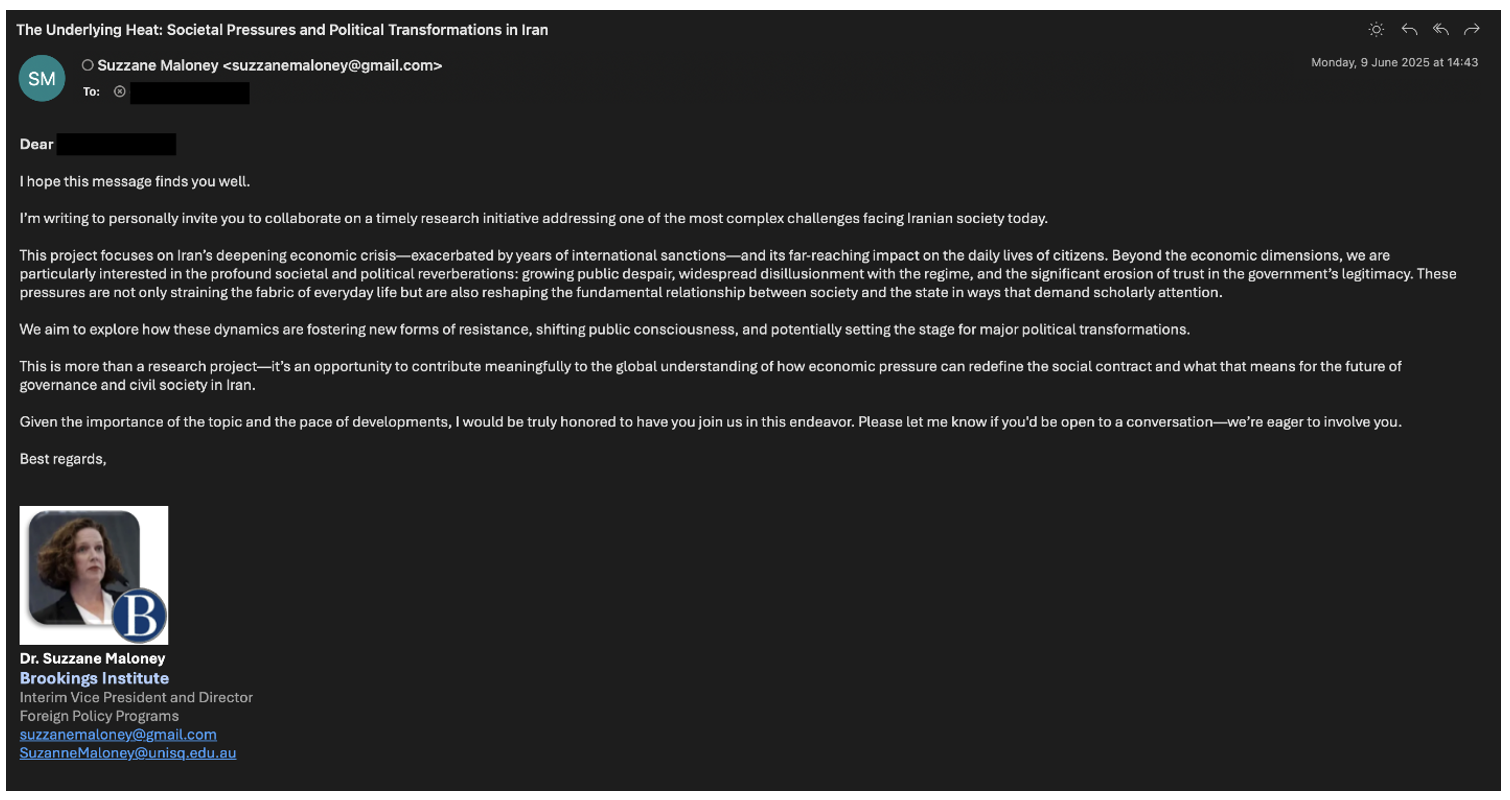

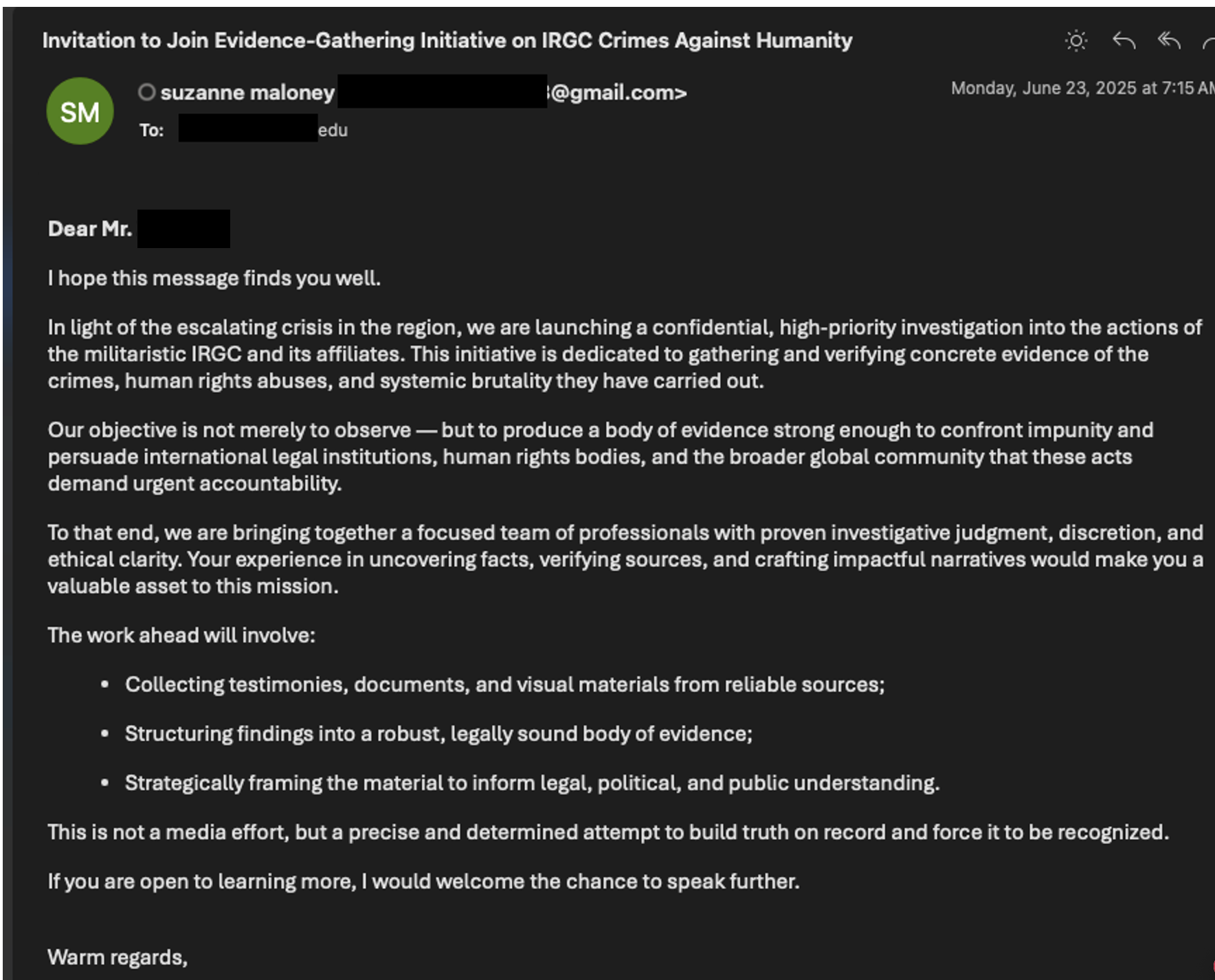

اولین کمپین شناسایی شده UNK_SmudgedSerpent در دادههای Proofpoint، جعل هویت یکی از اعضای موسسه بروکینگز بود که در اواسط ژوئن ۲۰۲۵ به بیش از ۲۰ عضو یک اتاق فکر مستقر در ایالات متحده پیام فرستاد. هدف قرار دادن کارشناسان موضوعی خاص در زمینههای مرتبط با سیاست ایران اغلب از ویژگیهای فعالیت TA453 است، به ویژه استفاده از شروعکنندههای گفتگوی بیضرر. با این حال، رویکرد به تعداد قابل توجهی از افراد در یک سازمان واحد، با مشاهدات تیم تحقیقاتی تهدیدات Proofpoint از تکنیکهای معمول TA453 متفاوت است.

در یک انحراف دیگر از فعالیت معمول TA453، اعضای سازمان هدف قرار گرفته تقریباً در تمام زمینههای تخصصی از جمله دفاع ملی، فناوری پیشرفته، امنیت اقتصادی، و سلامت جهانی، همراه با کارشناسان منطقهای خاص، تخصص داشتند. TA453 عمدتاً بر موضوعات سیاست خاورمیانه، مانند مذاکرات هستهای ایران یا روابط خارجی ایران، تمرکز دارد. صرف نظر از تخصص هر گیرنده، UNK_SmudgedSerpent از یک تله همکاری مشابه در مورد اصلاحات اجتماعی قریبالوقوع ایران استفاده کرد.

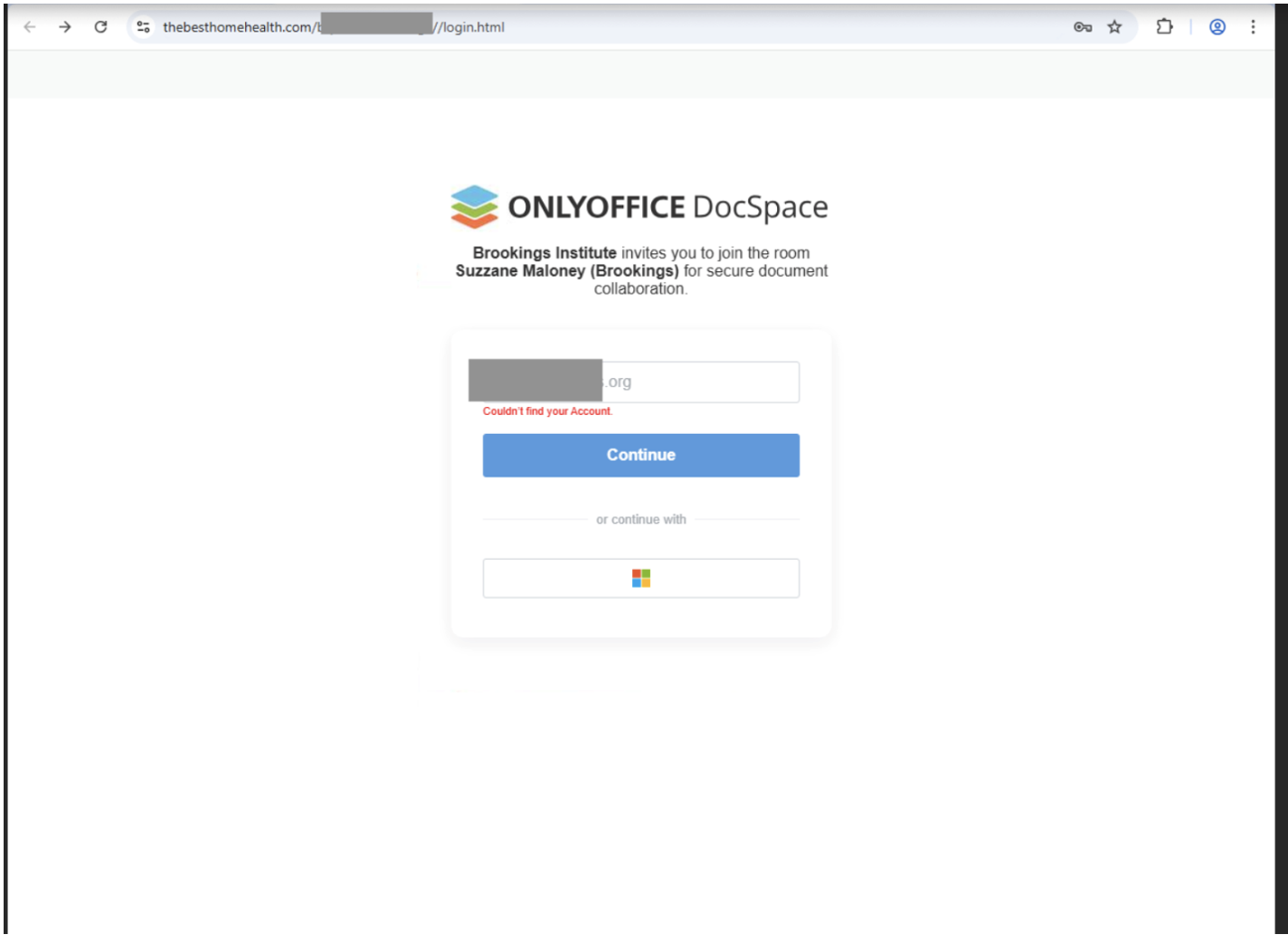

حملهکنندگان با جعل هویت سوزان مالونی – معاون رئیس و مدیر برنامه سیاست خارجی در موسسه بروکینگز و متخصص در امور ایران – از یک آدرس جیمیل و نسخه غلط املایی نام او، «Suzzane Maloney»، استفاده کردند.

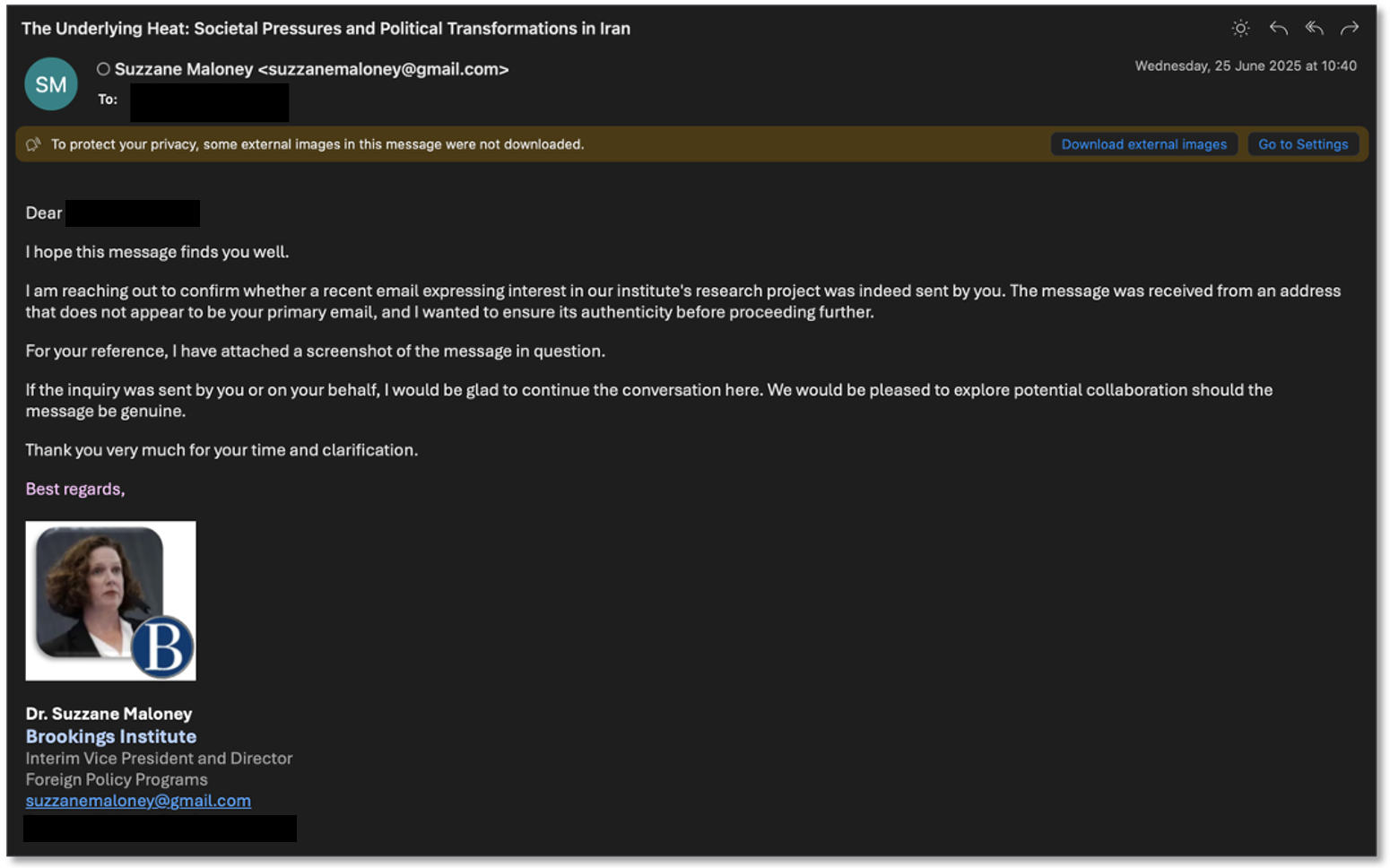

پس از دریافت پاسخ، شخصیت Suzzane Maloney محتاطتر از آنچه Proofpoint در تعاملات گذشته با TA453 مشاهده کرده بود، عمل کرد. مهاجم قبل از ادامه هرگونه تلاش برای همکاری، بر تأیید هویت هدف و اصالت آدرس ایمیل اصرار داشت.

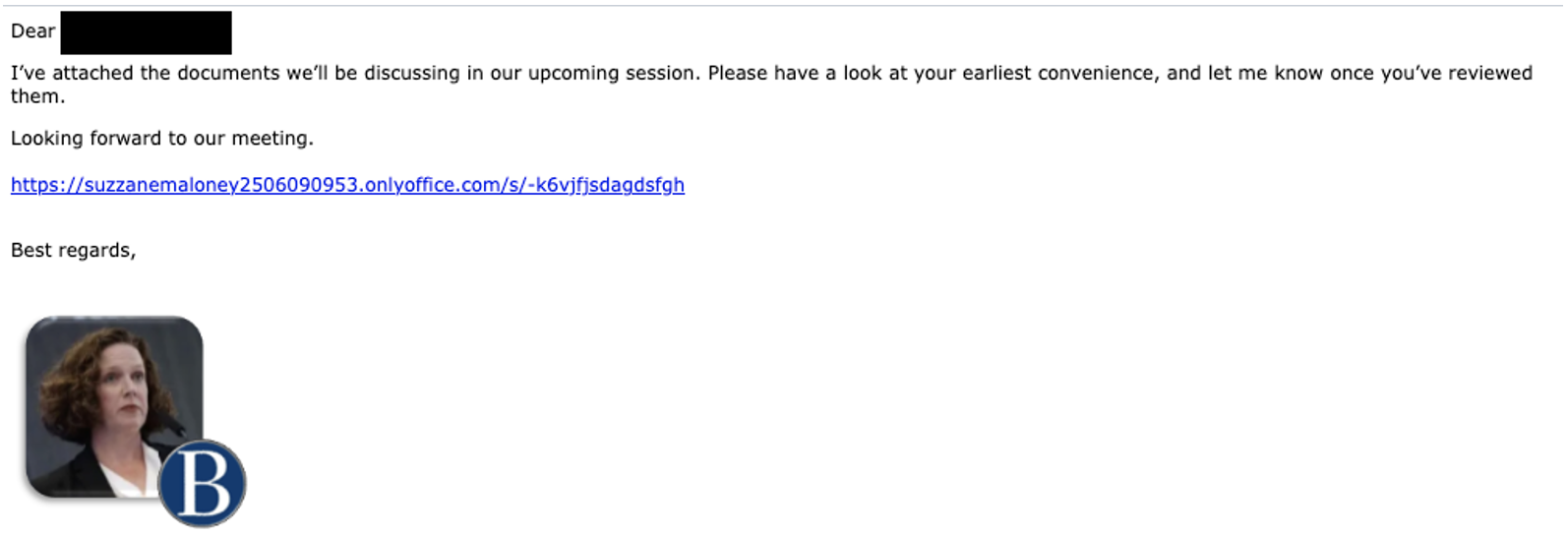

با ادامه تعامل، این شخصیت زمان تعیین شدهای برای جلسه ارسال کرد، با استفاده از زمان اسرائیل به عنوان مرجع، اگرچه هدف در ایالات متحده مستقر بود. در مرحله تحویل، عامل شروع به انحراف از TTPهای معمول TA453 کرد و لینکی ارسال کرد که به نظر میرسید یک URL OnlyOffice متعلق به "Suzzane Maloney" (باز هم با املای نادرست) با اسناد مربوط به جلسه آتی باشد.

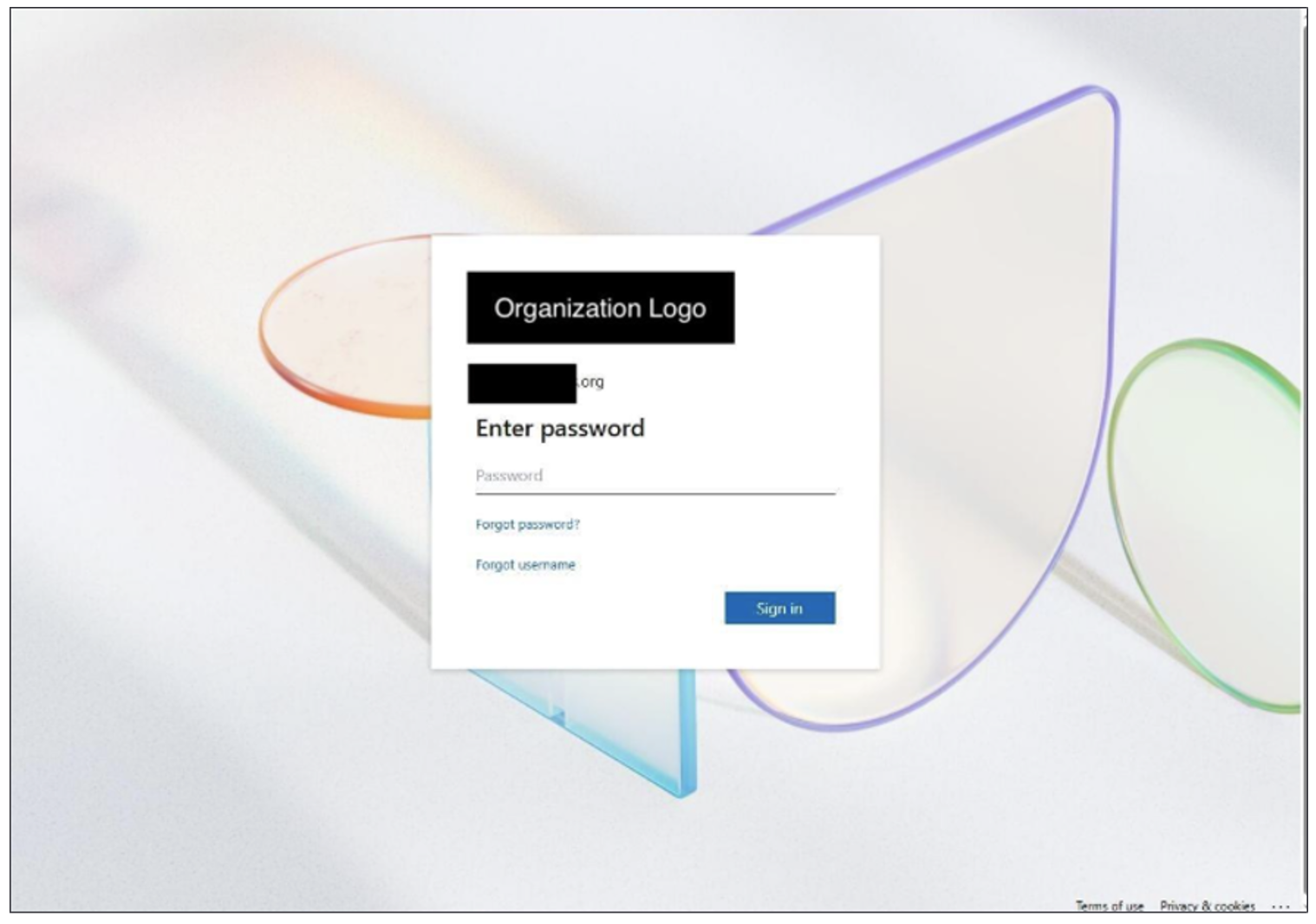

انتقال به TA455

URL فقط در ایمیل به عنوان لینک OnlyOffice ظاهر میشد اما در واقع به یک دامنه مهاجم با تم سلامت با آدرس thebesthomehealth[.]com هایپرلینک شده بود، که به یک دامنه مهاجم دوم با تم سلامت با آدرس mosaichealthsolutions[.]com هدایت میشد و یک صفحه ورود به Microsoft 365 را نمایش میداد. این URL یک صفحه سفارشیشده برای سرقت اعتبارنامه را با اطلاعات از پیش بارگذاری شده کاربر میزبانی میکرد.

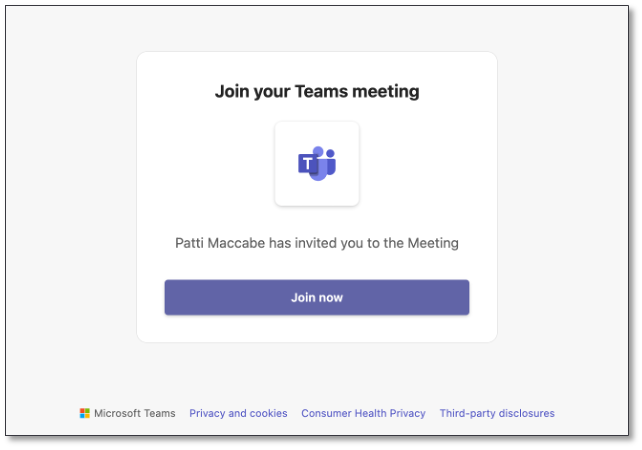

تنوع در تحویل

نسخه دیگری از این زنجیره آلودگی را میتوان در VirusTotal یافت، جایی که هر دو دامنه به طور مشابه در یک زنجیره هدایت مجدد مرتبط با مایکروسافت استفاده شدند. hxxps://thebesthomehealth[.]com/[redacted15characterstring] به عنوان یک ورود به Microsoft Teams ظاهر شد قبل از اینکه به دامنه mosaichealthsolutions[.]com هدایت شود.

با این حال، مراحل بعدی پس از کلیک بر روی دکمه "اکنون بپیوندید" در زمان نگارش نامشخص است.

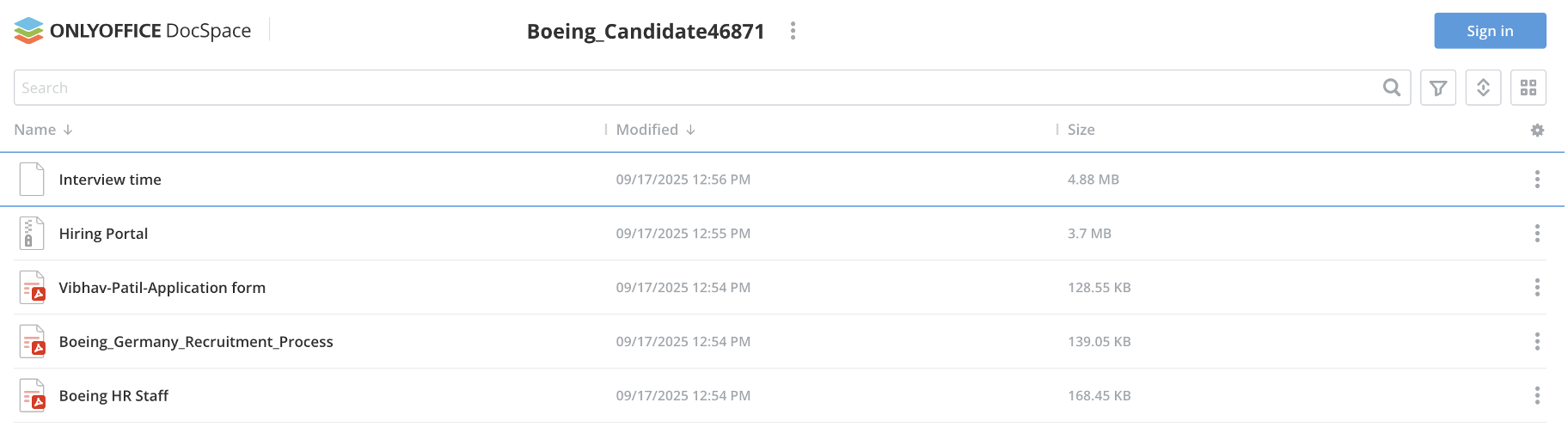

![شکل ۸: فایلهای میزبانی شده در thebesthomehealth[.]com](https://www.proofpoint.com/sites/default/files/inline-images/Screenshot%202025-11-05%20at%208.47.22%E2%80%AFAM.png)

ادامه فعالیت TA455

در تحقیقات Proofpoint، پس از اینکه هدف در مورد صفحه سرقت اعتبارنامه ابراز تردید کرد، UNK_SmudgedSerpent شرط رمز عبور را از URL اولیه thebesthomehealth[.]com حذف کرد. سپس لینک به یک صفحه ورود جعلی OnlyOffice هدایت شد.

کلیک بر روی "ادامه" یا ورود به سیستم، صفحه دیگری را نیز که بر روی thebesthomehealth[.]com میزبانی شده بود، بارگذاری میکند که همچنان به OnlyOffice شباهت دارد و شامل دو فایل PDF، یک سند اکسل و یک آرشیو ZIP بود.

ارجاع UNK_SmudgedSerpent به URLهای OnlyOffice و دامنههای با تم سلامت، یادآور فعالیت TA455 است. TA455 حداقل از اکتبر ۲۰۲۴ به دنبال جریان ثابتی از دامنههای با علاقه به هوافضا، شروع به ثبت دامنههای مرتبط با سلامت کرد و OnlyOffice اخیراً در ژوئن ۲۰۲۵ برای میزبانی فایلها محبوبیت یافته است، همانطور که در جدول زمانی زیر نشان داده شده است.

دامنههای UNK_SmudgedSerpent در آوریل ۲۰۲۵، چندین هفته قبل از مشاهده اولین کمپین در ژوئن، شروع به ظهور کردند.

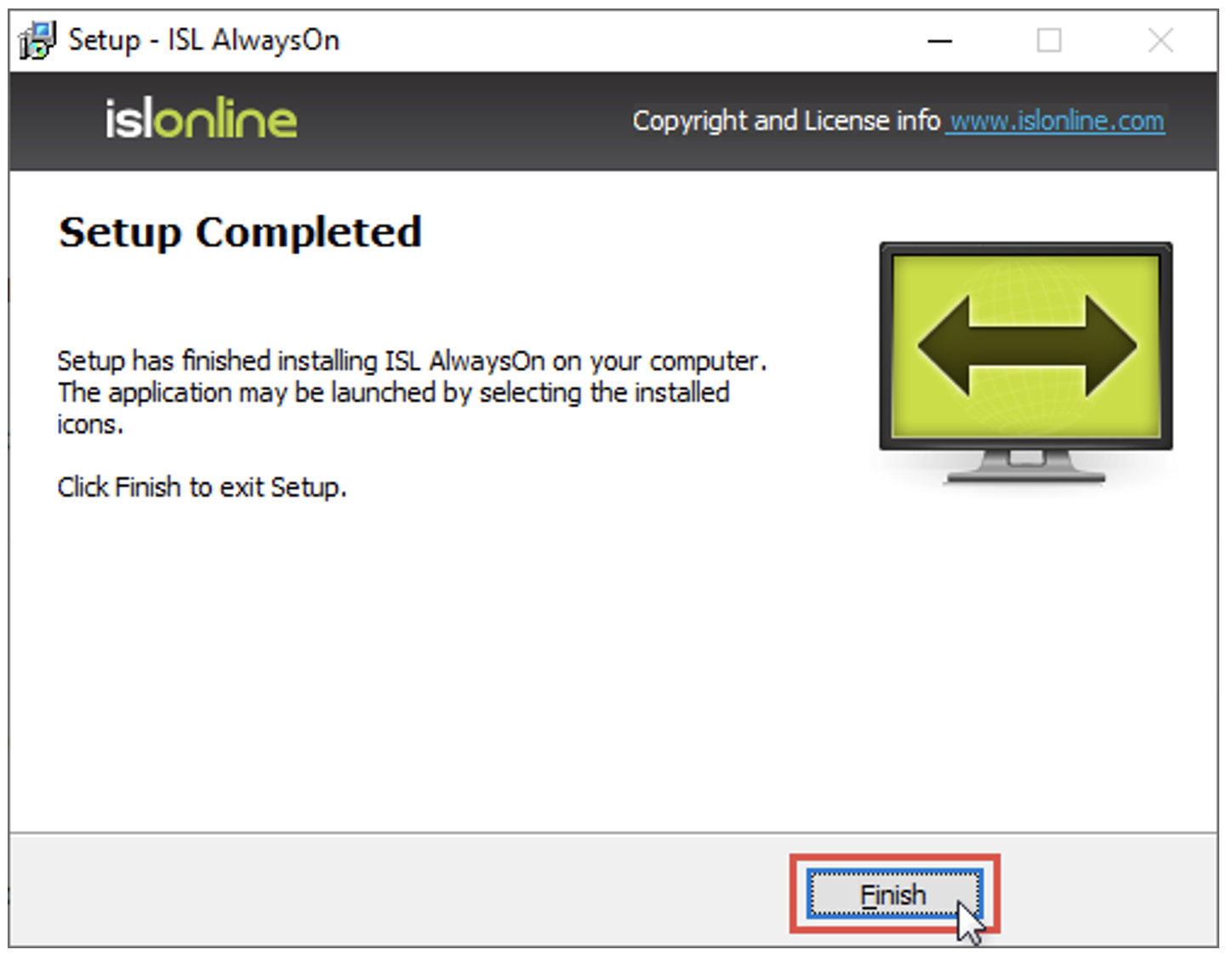

تکمیل زنجیره با TA450

پس از اجرا، آرشیو ZIP گروه UNK_SmudgedSerpent یک فایل MSI را بارگذاری کرد که نرمافزار مدیریت و نظارت از راه دور (RMM) PDQConnect را راهاندازی میکرد. بقیه اسناد به نظر میرسید که طعمههای فریبنده بودهاند.

در طول تحقیقات ما، تیم تحقیقاتی تهدیدات Proofpoint فعالیتهای مظنون دستی (hands-on-keyboard) را از UNK_SmudgedSerpent مشاهده کرد که در آن مهاجمان از PDQConnect برای نصب نرمافزار RMM اضافی، ISL Online، استفاده کردند.

دلیل استقرار متوالی دو ابزار RMM متمایز توسط مهاجمان نامشخص باقی میماند. این امکان وجود دارد که UNK_SmudgedSerpent نرمافزار RMM را به عنوان یک گزینه یکبارمصرف پس از ناموفق بودن تلاش برای سرقت اعتبارنامه و مظنون شدن عامل تهدید به تحقیقات Proofpoint مستقر کرده باشد. با این حال، هیچ یک از این فرضیهها در زمان نگارش قابل تأیید نیستند.

در حالی که استفاده از RMMها یک تکنیک عمومی است که از ابزارهای قانونی رایج سوءاستفاده میکند، مشاهده آنها در ارتباط با عوامل تحت حمایت دولت نادر است و تنها توسط یک عامل ایرانی در کمپینهای TA450 در طول چندین سال گذشته مستند شده است.

فعالیتهای بعدی

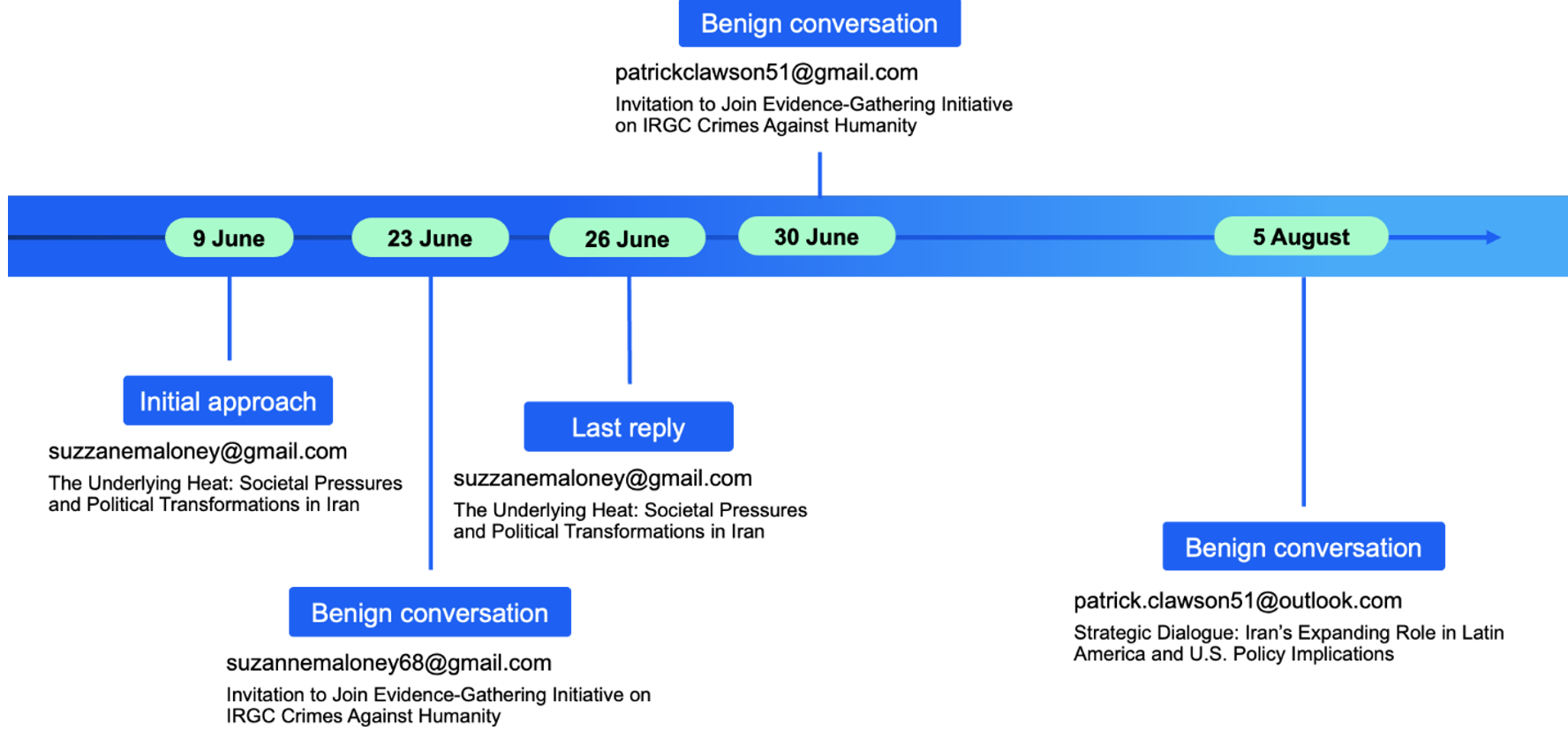

قبل از پایان تبادل ایمیل مورد بحث در ۲۶ ژوئن، Proofpoint یک حساب جیمیل اضافی را در ۲۳ ژوئن شناسایی کرد که با جعل هویت دکتر مالونی (با املای صحیح نام او) – suzannemaloney68@gmail[.]com – یک دانشگاهی مستقر در ایالات متحده را که به نظر میرسید اسرائیلی بود، هدف قرار داده بود. در این فریب، UNK_SmudgedSerpent از او برای تحقیق در مورد سپاه پاسداران انقلاب اسلامی درخواست کمک کرد.

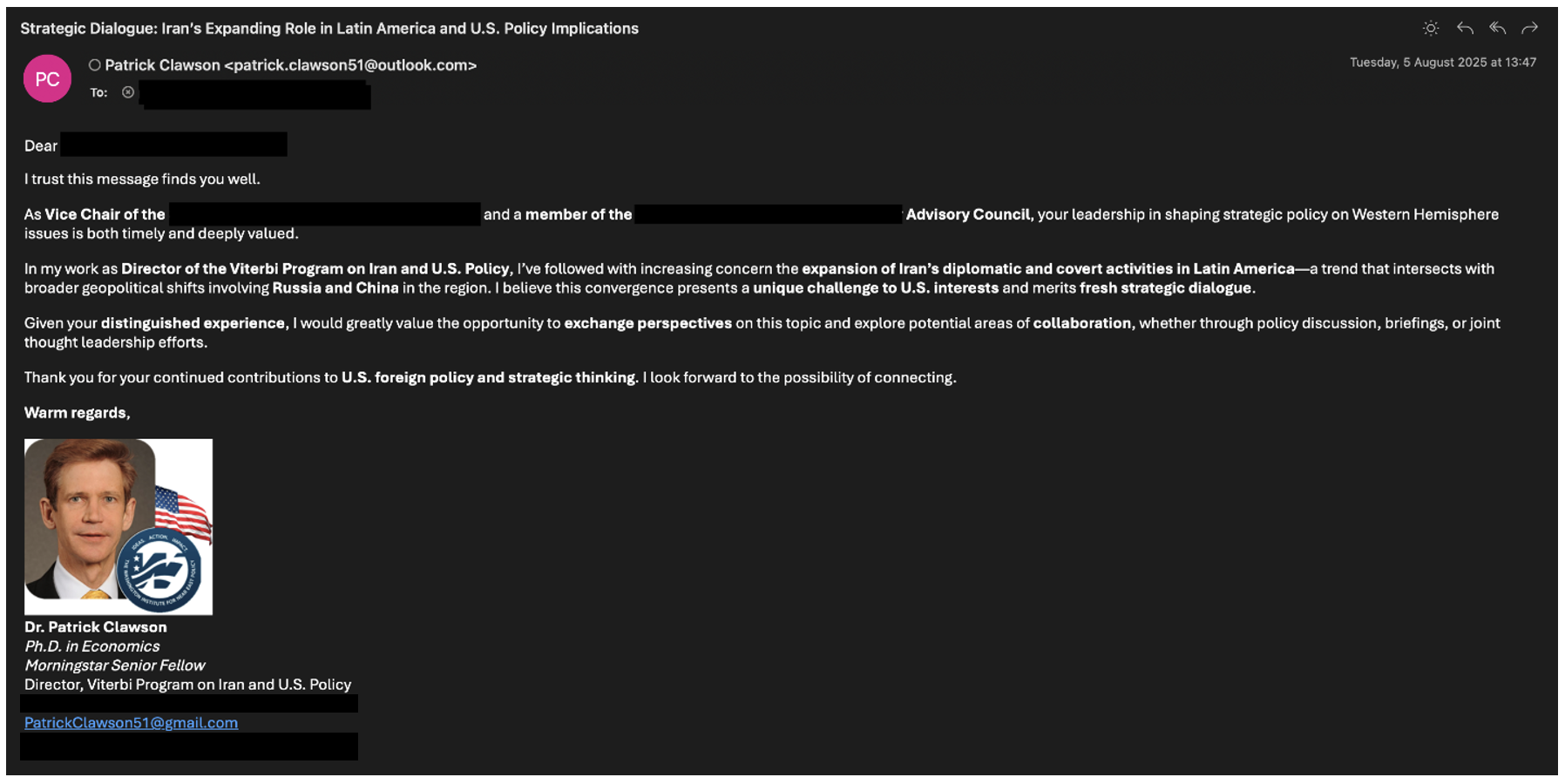

شخصیت دیگری، با جعل هویت پاتریک کلاوسون – مدیر موسسه واشنگتن – از همان محتوا یک هفته بعد برای هدف قرار دادن همان دانشگاهی با استفاده از patrickclawson51@gmail[.]com استفاده کرد.

در اوایل اوت ۲۰۲۵، UNK_SmudgedSerpent دوباره ظاهر شد، این بار به دنبال اطلاعات و همکاری در مورد تلاشهای ایران در آمریکای لاتین بود. ایمیل فیشینگ از یک جعل دیگر پاتریک کلاوسون، این بار با استفاده از یک آدرس ایمیل اوتلوک: patrick.clawson51@outlook[.]com، سرچشمه گرفته بود. با این حال، ایمیل در امضا مطابقت نداشت و شامل هر دو ایمیل بالقوه قانونی و patrickclawson51@gmail[.]com بود که همان ایمیل جعلی قبلی بود.

جدول زمانی زیر، کمپینها و تناوب فعالیت UNK_SmudgedSerpent را نشان میدهد که به نظر میرسد موضوعی و پراکنده است. پس از رویکرد اولیه که بیش از ۲۰ نفر را هدف قرار داد، دادههای Proofpoint نشان داد که این عامل تنها بر روی اهداف انفرادی در کمپینهای بعدی تمرکز کرده است.

از اوایل اوت، هیچ فعالیت دیگری از این عامل مشاهده نشده است.

زیرساخت

بررسی زیرساختهای مظنون UNK_SmudgedSerpent، مانند healthcrescent[.]com، فعالیتهای اضافی را آشکار کرد که رابطه UNK_SmudgedSerpent و همپوشانیهای آن با TA455 را بیشتر پیچیده میکند.

healthcrescent[.]com شباهتهایی در پیکربندی سرور با مجموعهای از دامنهها، از جمله ebixcareers[.]com، دارد که یک پورتال جعلی Teams را نمایش میدهد. دامنه با تم شغلی و جعل Teams هر دو یادآور فعالیتهای قبلی TA455 هستند.

URLهای مرتبط شبیه فعالیتهای قبلی TA453 بودند، با استفاده از تمهای “جلسه” “meeting”. hxxps://interview.ebixcareers[.]com/teams/join-online-room-homv-patm-elro/ یک بارمخرب را از URL OnlyOffice زیر دریافت کرد:

hxxps://docspace-mpv1y2.onlyoffice[.]com/rooms/share?key=ZXVSTEhNKzM3NHBIeHg3R3M4cnBRcDFDUnk0b[…]0_Ijg4YzkzZTRhLWNmYzktNGJkMy1iYzYyLWY2NWY0OTczNTBlZCI

فایلهای میزبانی شده در این صفحه در اواسط سپتامبر شامل PDFهای بیضرر مرتبط با استخدام برای بوئینگ بود، که یک جنبه سنتی از عملیات TA455 شامل علایق هوافضایی و شغلی است.

Hiring Portal.zip شامل دو DLL و یک فایل اجرایی بود؛ EXE قانونی userenv.dll را از طریق DLL sideload میکند و از طریق EXE قانونی دیگر، xmllite.exe را sideload میکند. userenv.dll یک بدافزار سفارشی TA455 است که در گزارشهای عمومی با نام MiniJunk شناخته میشود، نسخهای از بدافزار قبلی به نام MiniBike. در حالی که زیرساخت احتمالاً با UNK_SmudgedSerpent همسو است، هنوز مشخص نیست که چرا به طور همزمان بدافزار سفارشی TA455 را نیز میزبانی میکند.

فایل نهایی میزبانی شده در URL OnlyOffice، Interview time.msi بود، یک بارگذار مسئول نصب ابزار RMM به نام PDQConnect، که در فعالیتهای UNK_SmudgedSerpent و TA450 مستقر شده بود، اگرچه قبلاً در ارتباط با TA455 مشاهده نشده بود.

کاوش در زیرساختها و عملیاتهای مرتبط با فعالیت UNK_SmudgedSerpent، خطوط انتساب و ماهیت رابطه با TA455 را بیشتر مبهم میکند.

انتساب

تیم تحقیقاتی تهدیدات Proofpoint در حال حاضر این فعالیت را به طور جداگانه به عنوان یک عامل تهدید جدید – UNK_SmudgedSerpent – ردیابی میکند و آن را از TA453، TA455 و TA450 متمایز میداند. اگرچه چندین همپوشانی با عوامل تهدید ثابت شده در مراحل مختلف زنجیره آلودگی وجود دارد که در زیر نشان داده شدهاند، اما در برخی موارد بدون پیوندهای با اطمینان بالا، این همپوشانیها سست باقی میمانند.

با توجه به ماهیت پویا اکوسیستم ایرانی و استفاده گسترده آن از شرکتهای پیمانکار، اغلب مواردی وجود دارد که گروهها، فعالیتها، بدافزارها و زیرساختها با یکدیگر تلاقی پیدا میکنند. ما فرضیه داریم که چندین امکان برای همگرایی TTPهای این گروه با درجات مختلف احتمال وجود دارد، که شامل:

- تأمین متمرکز: یک منبع مشترک که زیرساختها را ثبت و توزیع میکند یا یک توسعهدهنده بدافزار مشترک.

- جابجایی پرسنل: یک گروه منحل میشود و گروه دیگری اعضای تیم را جذب میکند، یا گروهها بر اساس الزامات جدید یا مسئولیتهای مشترک ادغام میشوند.

- روابط بین فردی: اعضای تیم یکسان ترجیحات TTP دارند و اپراتورها تکنیکهای ترجیحی خود را با یکدیگر به اشتراک میگذارند.

- استقرار پیمانکار موازی: آژانس والد/حامی، بیش از یک شرکت پیمانکار را برای یک گروه تهدید یا کمپین خاص تعیین میکند.

- همکاری سازمانی: تبادلات بینسازمانی بین سپاه پاسداران انقلاب اسلامی و وزارت اطلاعات در سطح سازمانی به دلیل وابستگی گروهها به آژانسهای مختلف.

نتیجهگیری

اولین کمپین مشاهده شده UNK_SmudgedSerpent در ژوئن ۲۰۲۵ بود، پس از آن این گروه چند بار کارشناسان سیاست در ایالات متحده را با استفاده از فریبهایی در مورد تحولات سیاسی داخلی ایران هدف قرار داد. تحقیقات بعدی، همپوشانیهای متعددی را در TTPها با TA453، TA450 و TA455 نشان داد. با این حال، فراوانی این پیوندها مانع از انتساب با اطمینان بالا به هر یک از این گروهها میشود.

در حالی که UNK_SmudgedSerpent از اوت ۲۰۲۵ در کمپینهای ایمیلی مشاهده نشده است، فعالیتهای مرتبط احتمالاً همچنان ادامه دارد. ظهور یک بازیگر جدید با تکنیکهای به عاریت گرفته شده نشان میدهد که ممکن است جابجایی یا تبادل پرسنل بین تیمها وجود داشته باشد، اما با یک مأموریت ثابت؛ با این حال، در زمان نگارش، انتساب تأیید شدهای برای UNK_SmudgedSerpent وجود ندارد. TTPها و زیرساختها بسط رفتار قبلاً مشاهده شده از گروههای تهدید ایرانی است و هدف قرار دادن کارشناسان سیاست خارجی ایران همچنان اولویتهای جمعآوری اطلاعات دولت ایران را بازتاب میدهد.

قوانین ET

- 2054935 - ET INFO PDQ Remote Management HTTP Header Observed (x-pdq-key-ids)

- 2054936 - ET INFO PDQ Remote Management User-Agent Observed (PDQ rover)

- 2054937 - ET INFO PDQ Remote Management Agent HTTP Activity

- 2054938 - ET INFO PDQ Remote Management Agent Checkin

- 2062767 - ET INFO Observed DNS Query to Online Document Sharing Service (onlyoffice .com)

- 2062768 - ET INFO Observed Online Document Sharing Service Domain (onlyoffice .com in TLS SNI)

- 2065399 - ET PHISHING Observed UNK_SmudgedSerpent Style URI

- 2065427 - ET MALWARE Observed DNS Query to TA455 Domain (msnapp .help)

- 2065434 - ET MALWARE Observed DNS Query to TA455 Domain (accountroyal .com)

- 2065439 - ET MALWARE Observed DNS Query to TA455 Domain (palaerospace .careers)

- 2065444 - ET MALWARE Observed DNS Query to TA455 Domain (msnapp .live)

- 2065448 - ET MALWARE Observed DNS Query to TA455 Domain (healthiestmama .com)

- 2065449 - ET MALWARE Observed DNS Query to TA455 Domain (mojavemassageandwellness .com)

- 2065450 - ET MALWARE Observed DNS Query to TA455 Domain (alwayslivehealthy .com)

- 2065451 - ET MALWARE Observed DNS Query to TA455 Domain (rhealthylivingsolutions .com)

- 2065452 - ET MALWARE Observed DNS Query to TA455 Domain (rheinmetallcareer .org)

- 2065453 - ET MALWARE Observed DNS Query to TA455 Domain (chakracleansetherapy .com)

- 2065454 - ET MALWARE Observed DNS Query to TA455 Domain (clearmindhealthandwellness .com)

- 2065455 - ET MALWARE Observed DNS Query to TA455 Domain (joinboeing .com)

- 2065456 - ET MALWARE Observed DNS Query to TA455 Domain (healthcarefluent .com)

- 2065459 - ET MALWARE Observed DNS Query to TA455 Domain (rheinmetallcareer .com)

- 2065464 - ET MALWARE Observed DNS Query to TA455 Domain (zytonhealth .com)

- 2065470 - ET MALWARE Observed DNS Query to TA455 Domain (sulumorbusinessservices .com)

- 2065475 - ET MALWARE Observed DNS Query to TA455 Domain (airbushiring .com)

- 2065481 - ET MALWARE Observed DNS Query to TA455 Domain (healthinfusiontherapy .com)

- 2065484 - ET MALWARE Observed DNS Query to TA455 Domain (bodywellnessbycynthia .com)

- 2065486 - ET MALWARE Observed TA455 Domain (careers-portal .org)

- 2065487 - ET MALWARE Observed TA455 Domain (msnapp .help in TLS SNI)

- 2065488 - ET MALWARE Observed TA455 Domain (accountroyal .com in TLS SNI)

- 2065489 - ET MALWARE Observed TA455 Domain (palaerospace .careers in TLS SNI)

- 2065490 - ET MALWARE Observed TA455 Domain (msnapp .live in TLS SNI)

- 2065491 - ET MALWARE Observed TA455 Domain (healthiestmama .com in TLS SNI)

- 2065493 - ET MALWARE Observed TA455 Domain (mojavemassageandwellness .com in TLS SNI)

- 2065495 - ET MALWARE Observed TA455 Domain (alwayslivehealthy .com in TLS SNI)

- 2065498 - ET MALWARE Observed TA455 Domain (rhealthylivingsolutions .com in TLS SNI)

- 2065501 - ET MALWARE Observed TA455 Domain (rheinmetallcareer .org in TLS SNI)

- 2065502 - ET MALWARE Observed TA455 Domain (chakracleansetherapy .com in TLS SNI)

- 2065503 - ET MALWARE Observed TA455 Domain (clearmindhealthandwellness .com in TLS SNI)

- 2065504 - ET MALWARE Observed TA455 Domain (joinboeing .com in TLS SNI)

- 2065505 - ET MALWARE Observed TA455 Domain (healthcarefluent .com in TLS SNI)

- 2065506 - ET MALWARE Observed TA455 Domain (rheinmetallcareer .com in TLS SNI)

- 2065507 - ET MALWARE Observed TA455 Domain (zytonhealth .com in TLS SNI)

- 2065508 - ET MALWARE Observed TA455 Domain (sulumorbusinessservices .com in TLS SNI)

- 2065509 - ET MALWARE Observed TA455 Domain (airbushiring .com in TLS SNI)

- 2065510 - ET MALWARE Observed TA455 Domain (healthinfusiontherapy .com in TLS SNI)

- 2065511 - ET MALWARE Observed TA455 Domain (bodywellnessbycynthia .com in TLS SNI)

- 2065512 - ET MALWARE Observed TA455 Domain (careers-portal .org in TLS SNI)

- 2065513 - ET PHISHING Observed DNS Query to UNK_SmudgedSerpent Domain (mosaichealthsolutions .com)

- 2065514 - ET PHISHING Observed DNS Query to UNK_SmudgedSerpent Domain (ebixcareers .com)

- 2065515 - ET PHISHING Observed DNS Query to UNK_SmudgedSerpent Domain (healthcrescent .com)

- 2065516 - ET PHISHING Observed DNS Query to UNK_SmudgedSerpent Domain (thebesthomehealth .com)

- 2065517 - ET PHISHING Observed UNK_SmudgedSerpent Domain (mosaichealthsolutions .com in TLS SNI)

- 2065518 - ET PHISHING Observed UNK_SmudgedSerpent Domain (ebixcareers .com in TLS SNI)

- 2065519 - ET PHISHING Observed UNK_SmudgedSerpent Domain (healthcrescent .com in TLS SNI)

- 2065520 - ET PHISHING Observed UNK_SmudgedSerpent Domain (thebesthomehealth .com in TLS SNI)